小伙伴们一直都嫌公司网络不给力,访问互联网站点的DNS解析速度巨慢、网页加载不流畅,直播上课丢包严重、时不时出现核心交换机和接入入交换机之间链路因为串扰的原因协商成百兆,小伙伴们访问NAS的拷贝文件的速度就暴降。再加上因为出口使用的是家用路由器 华硕AC-87U,虽说这玩意在家用路由器领域里算是性能不错的,但是家用的终究只是家用的,不支持内网多网段隔离,造成的内网办公PC、服务器里大量的虚拟机、机架实验设备全部都处于同一个网段,加上原来服务器使用地址的随意性, 东用一点,西用一点,断断续续,很快最初/24位的地址空间里,就没有较长连续空余的IP地址空间了,每次新建虚拟机的时候都需要在网络中查看arp表项,寻找未被占用的IP地址使用,想过对网段缩短掩码进行扩容,但想想进行网段扩容的同时还有上百台虚拟机都要跟着改掩码就头皮发麻,算了不动了,就将就着用吧。同时为了能让学院能远程访问跳板服务器,出口路由器AC-87U上配置了大量的端口映射,基于软件的nat转发不仅延迟高,而且严重占用CPU资源,机器早已不堪重负,动不动就过热死机。

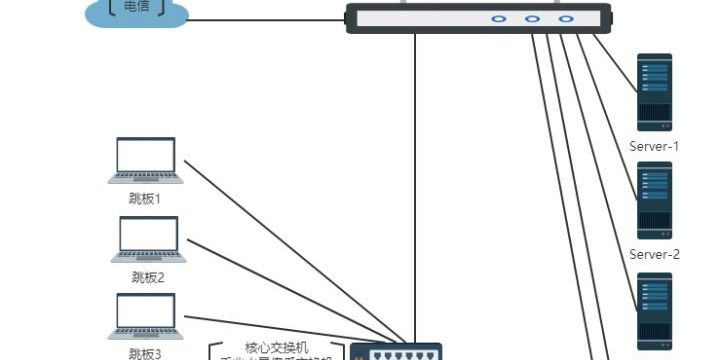

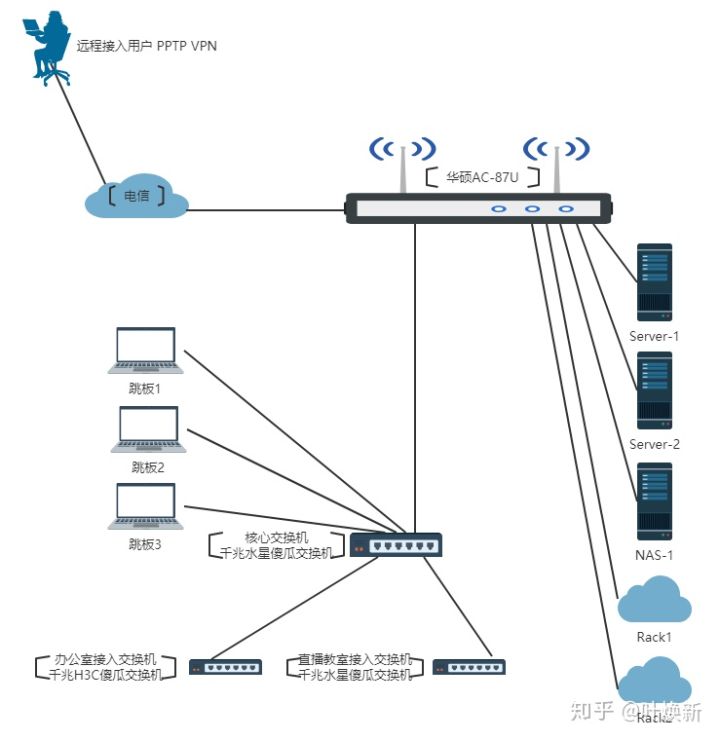

原来的网络拓结构如下。

忍到不想再忍了,换设备吧,商用机器走起,咸鱼二手货淘起。

淘得如下宝贝

一台二手飞塔FWF-60D防火墙 750元。

一台二手飞塔FG-60C防火墙 300元。

一台二手思科C3560G-24TS 交换机 200元。

两台二手H3C MSR3600-28 路由交换一体机 每台900元。

一台二手康海时代NC632 32口串口KVM 200元。

选购的原因如下。

1、飞塔防火墙配置界面友好,配置方式简单傻瓜化,便于维护。

2、飞塔FWF-60D 吞吐延迟仅4us,吞吐量1.5Gbps。 对比FG-60C转发延迟120us,原来的华硕AC-87U的软件NAT转发延迟可能更高,出口替换后,华硕AC-87U将单独当作无线ap使用。

3、飞塔FWF-60D支持双WAN口接入,可以通过SD-WAN的方式堆流量进行负载分流。

4、飞塔FWF-60D防火墙支持多安全域设置,为此可以对内网进行安全域划分,能有效的对外部用户进行访问控制。

5、飞塔FG-60C可以和FWF-60D之间起Site-to-Site IP Sec VPN,彻底打通宿舍和公司的内网。

6、思科C3560G-24TS 200块钱真是白菜价,捡漏拿来做核心交换机,和接入用的傻瓜交换机之间进行强千兆全双工协商。

7、两台MSR3600-28怼实验机架上拿来给小伙伴们做堆叠和路由交换实验。

8、NC632串口KVM拿来统一管理所有实验网络设备,以后可以随便的清空配置重启设备,不用在清空设备配置之后需要插console线管理设备。

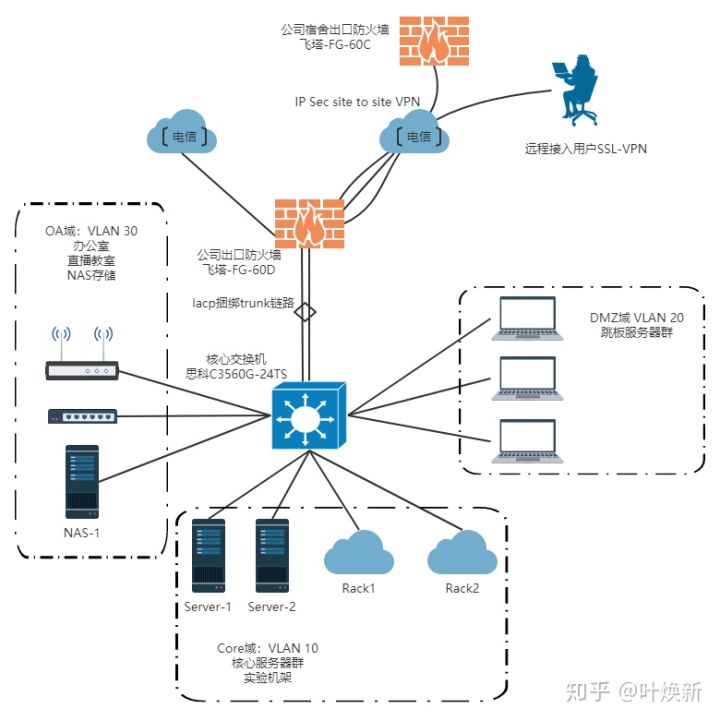

改造后网络拓扑如下。

防火墙上创建 3个VLAN, VLAN 10, VLAN 20,VLAN 30。

VLAN 10利旧原网络IP网段,作为核心域供核心服务器群以及实验机架接入使用。

VLAN 20 划入新增的DMZ域,作为跳板服务器群接入使用,供外部用户跳转访问核心服务器群业务。

VLAN 30 划入新增的OA域,作为办公接入,原来话说AC-87U利旧作为办公区域AP和交换机使用。

防火墙与核心交换机之间使用两条链路进行lacp捆绑,链路类型为trunk 透传VLAN 10、20、30三个VLAN。

在核心交换机上根据接入设备的用途将对应的接口划至相应的VLAN,接入设备的网关均落在出口防火墙上,核心交换机仅做流量汇聚转发使用。

FWF-60D防火墙上开启SD-WAN,进行流量分流策略,WAN1为200M电信宽带供公司内部访问互联网使用,WAN2为50M电信宽带供远程接入用户访问公司内网使用。

FWF-60D防火墙上开启SSL VPN,对移动办公人员提供远程接入访问内网服务。

FWF-60D与FG-60C之前启用Site-to-Site IP Sec VPN 打通宿舍与公司的内部网络。